Lo que hay que saber sobre el sistema electoral de Venezuela

Víctor Theoktisto, profesor de computación de la Universidad Simón Bolívar y Luigino Bracci Roa, licenciado en Computación de la Universidad Central de Venezuela, desmenuzan el sistema electoral venezolano catalogado como uno de los mejores y más seguros del mundo.

CAPAC – fuente Albaciudad.org

El sistema electoral venezolano ha sido catalogado como uno de los mejores y más seguros del mundo, aunque la oposición pro-norteamericana acuse de cometer fraude al gobierno, negando las seguridades con las que cuenta el sistema. A continuación analizaremos su contenido.

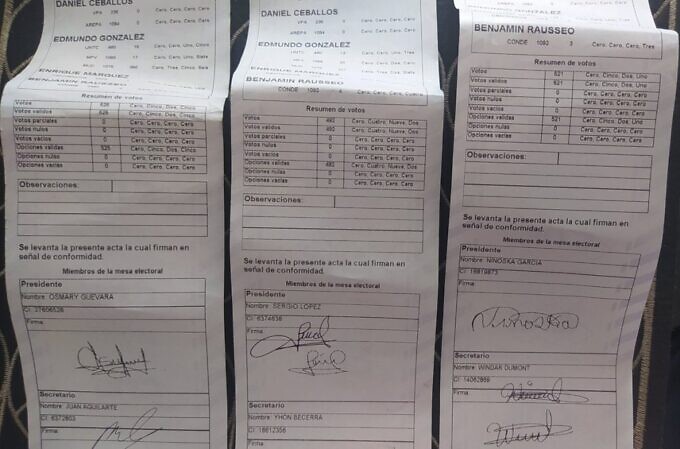

En Venezuela las elecciones son automatizadas y cada elector vota ante una máquina, que imprime un papelito o comprobante de voto y el elector coloca en una caja de resguardo. Pero la máquina va llevando la cuenta de cada voto y, al terminar la votación, los miembros de mesa, en compañía de testigos de partidos políticos, hacen un cierre en el cual se imprime un acta en papel.

Luego, la máquina se conecta a un centro de totalización y le transmite los resultados. Y se imprimen copias del acta para los testigos de cada partido político.

Hay que recordar que el sistema fue elaborado originalmente por la empresa Smartmatic, y en los últimos años ha intervenido también la empresa argentina Ex-cle. Los profesores revisaron línea por línea el código fuente del sistema, programado en el lenguaje C# (C-Sharp), tanto de los captahuellas, las máquinas de votación y el sistema de transmisión y totalización de las dos sedes del CNE (Plaza Venezuela y Plaza Caracas).

El profesor Theoktisto nos explicó que los esquemas de seguridad son “ridículamente exagerados”, sobre todo los que se usan para la transmisión, que incluyen algoritmos como SHA-256 y AES en tres o cuatro capas que, si alguien quisiera decriptar o modificar la información que se transmite a través de ellos, tendrían que usar computadores extremadamente poderosos por unos 400 años.

Por ello, explica que no hay ninguna denuncia de que la data haya sido modificada o alterada durante la transmisión.

Al menos dos ataques

Hasta ahora, se habla de dos ataques distintos:

El ataque al sitio web del Consejo Nacional Electoral (donde deberían publicarse los resultados de las elecciones, incluyendo los resultados mesa por mesa).

El ataque al sistema de totalización, que ralentizó por algunas horas la carga de información desde las máquinas electorales a los centros de totalización (hay dos centros de totalización: uno en la sede de CNE en Plaza Venezuela y el otro en la sede de Plaza Caracas).

Centros de totalización

Las máquinas de votación hacen la transmisión a los centros de totalización por una red físicamente separada de internet, que además cuenta con protocolos de encriptación y cifrado (que codifican la información y garantizan que no sea modificada en el camino). Pueden transmitir por líneas telefónicas dial-up, por líneas de Movilnet (telefonía celular), o por satélite en las zonas más aisladas.

Hay tecnologías de “spoofing” que permiten suplantar la celda de transmisión de una empresa de telefonía celular, para que el teléfono o dispositivo móvil crea que se está conectando a red telefónica cuando en realidad se está conectando a la celda de un enemigo que quiere obtener sus datos. También hay formas de intervenir físicamente la fibra óptica, con aparatos que permitan colocarse “en el medio” entre dos objetivos. Y que las líneas dial-up y la “red muerta” también pueden ser intervenidas físicamente. Todas estas formas requieren personas dentro del país, o incluso podrían ser personas dentro de algunas instituciones, pero eso tiene que investigarse y comprobarse por las autoridades.

Otra teoría sobre el ataque al CNE es que, tal vez, los atacantes hicieron cientos o miles de llamadas a los números telefónicos de los centros de totalización, ocupando las líneas temporalmente e impidiendo así que las máquinas electorales pudieran conectarse.

Sin embargo, aún habiéndose usado estas técnicas, eso no significa que la data transmitida hubiera sido alterada, ello por los mecanismos de protección que posee.

No hay que olvidar que estas son especulaciones y teorías; los organismos oficiales aún no han emitido ningún informe oficial, y seguramente hay organismos con expertos en el área en estos momentos, haciendo las investigaciones forenses a nivel informático sobre cómo ocurrió el ataque.

Sitio web del CNE

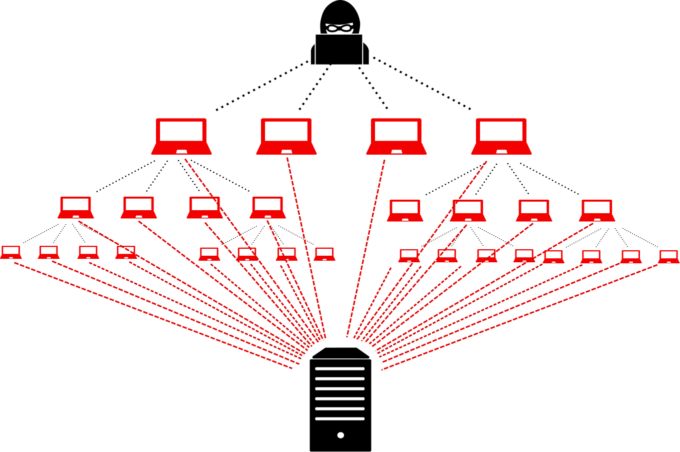

En torno al sitio web del Consejo Nacional Electoral, desde unos días antes de las elecciones, el sitio web recibió ataques por negación de servicio (DDoS, en el que un atacante coordina cientos o miles de computadores en Internet para que envíen tráfico y peticiones a una página web determinada; ésta se pone muy ocupada tratando de atender todas esas solicitudes, y le es imposible atender a las personas que legítimamente quieren entrar a la página web, dándoles un mensaje de error).

La página del CNE recibió varios tipos de ataque DDoS (existen unos 25 tipos distintos de DDoS en total), “a un volumen que simplemente no podemos combatir en el país”. Y que incluso parte de los atacantes estaban dentro del país.

Una parte del ataque hecho desde el exterior tuvo como último punto de salida la República de Macedonia del Norte, pero “sabemos que ese solo fue un puente para VPNs de otros lados”, es decir, los atacantes seguramente estaban en otro país, pero usaron redes VPNs o se apoderaron de computadoras de Macedonia del Norte para hacer el ataque.

“Se esperaba el ataque, pero no lo masivo”, “necesariamente hay un actor gubernamental”, es decir, un gobierno enemigo que participó en el ataque. O que también se contrató a varios servicios privados de bots para hacer este ataque contra la página del CNE.

Ante estos ataques, el CNE ha decidido simplemente tumbar o apagar su sitio web por completo. Esto ha impedido, entre otras cosas, que el CNE publique los resultados mesa por mesa.

Por qué el CNE no ha evaluado publicar estos resultados de otras maneras (por ejemplo: distribuir entre periodistas y medios una hoja de cálculo con los resultados, firmada electrónicamente para garantizar su procedencia), se desconocen las razones.

¿Por qué el PSUV no publica sus actas?

Otra pregunta muy frecuente que hace la gente es: Si la gente de María Corina Machado ha publicado 24 mil actas (9 mil según Jorge Rodríguez), ¿por qué el PSUV no publica sus actas de la misma forma, para defender de esa manera sus números y sus resultados? Hay que recordar que el PSUV lo ha hecho en otras ocasiones, como en el año 2013.

El PSUV tuvo testigos en todas las mesas del país (que son unas 30 mil), y por tanto tiene todas las actas emitidas. En cambio, la gente de Edmundo González tenían testigos solamente en 30 o 35 por ciento de todas las mesas (la gente de Vente Venezuela dice que tienen las actas del 80% de las mesas, unas 24.000, pero Jorge Rodríguez, en rueda de prensa el pasado viernes, aseguró que sólo tenían 9.000 actas).

El PSUV tiene sospechas de que ellos están falsificando las actas, afirmación que, de hecho, la han hecho públicamente Jorge Rodríguez y Diosdado Cabello en días recientes.

El PSUV va a ir ante la Sala Electoral del Tribunal Supremo de Justicia, va a entregar todas las actas y esperará que la oposición también haga lo mismo, y que sea el TSJ, usando los mecanismos de autenticación del CNE, el que determine quién tiene las actas verdaderas.

Se teme que, si el PSUV publica las actas en un sitio web sin que el TSJ las certifique primero como válidas, la oposición pueda tomarlas (en particular aquellas que ellos no tienen) y usarlas para montar o falsificar actas (hacer facsimiles), con lo cual puedan hacer ruido mediático o sembrar dudas.

El hecho de que Edmundo González no se haya presentado el viernes pasado ante la Sala Electoral pone a muchos a pensar. Si tienes las pruebas, ¿por qué no impugna las elecciones ante el órgano debido? ¿Estarán dispuestos a que sus actas electorales sean verificadas?

Por otro lado, el acta que tiene validez legal es el acta electrónica transmitida por la máquina de votación al centro de totalización. “El acta por ley es el paquete digital, debidamente firmado electrónicamente con los diferentes esquemas de cifrado usados tanto para resguardar la seguridad y autenticidad de la data, como de la transmisión”.

También es importante la primera acta que se imprime, que se coloca en un sobre y se envía al CNE, aunque esta es un respaldo en físico o papel del acta electrónica. Las copias que tienen los partidos políticos son resguardos, y no tienen sustento legal a menos que haya una impugnación de la elección.

¿Pueden falsificarse las actas?

Alguien que tenga acceso a una impresora idéntica a las que usan las máquinas de votación, y que consiga el mismo tipo de papel especial (con mecanismos anti-falsificación, marcas y protecciones del CNE), podría imprimir un acta que en apariencia sea idéntica a las de las máquinas de votación, colocándole sus datos propios. Incluso puede generar su propio código QR, lo que tampoco es difícil.

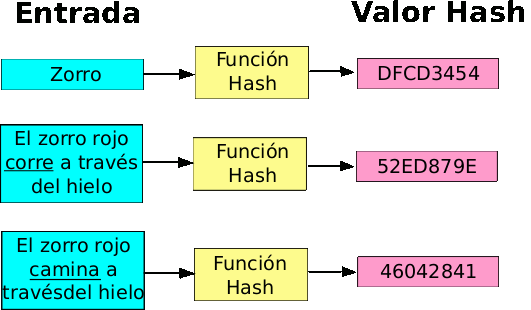

El detalle es que toda acta tiene un código o “hash” impreso abajo al final, el cual es único para cada acta de cada mesa.

El hash es generado a partir de una gran cantidad de datos, como el código del centro de votación, el número de mesa, los votos de cada candidato y la hora en la que se hizo el cierre, así como determinadas claves criptográficas de la máquina, creadas con anterioridad. La hora se toma con una precisión de nanosegundos. Además, se crea un número aleatorio, cuya semilla se forma con variables de estado de la máquina (temperatura de los componentes, velocidad del ventilador, estado de frecuencia del CPU, entre otros). Esto hace que el hash tome unos valores únicos e imposibles de duplicar.

Con esos datos se alimenta un algoritmo o “función hash”, que genera un código. Esa función hash es un “algoritmo de una sola vía”, es decir: colocando los mismos datos se generará el mismo código hash, pero no hay forma de que, a partir del código hash, se pueda “ir hacia atrás” y obtener los datos originales. Matemáticamente no hay forma de tomar el código hash, “decodificarlo” y saber el centro de votación, la hora de cierre o los votos de un candidato.

“Aún poniendo los mismos datos (centro de votación, número de votos, etc.) no vas a obtener el mismo hash” por las variables de seguridad usadas para crear el número aleatorio, explicó el profesor. De tal forma que el hash es único e imposible de duplicar, matemáticamente hablando.

Si llegaran a aparecer dos actas para una misma mesa, cada una con datos distintos, el acta auténtica será aquella que tenga el mismo hash almacenado en el acta electrónica.

¿Dónde están las actas?

Las actas no sólo están almacenadas de forma electrónica en los servidores de los centros de totalización. El contenido y la memoria de las máquinas de votación no se puede borrar durante una cantidad de días después de la votación por razones legales; que, además, los datos de cada máquina y sus resultados también se almacenan en un pendrive (memoria USB) con la encriptación debida; que el CNE también tiene una copia impresa del acta, y que, una vez las máquinas y el material electoral salen del centro de votación, están sellados, precintados y se almacenan en los almacenes del CNE.

Son tantas y tantas las medidas de seguridad, que no hay forma de hacer lo que algunos rumorearon o insinuaron: que supuestamente en estos momentos un grupo de personas están manipulando secretamente las máquinas, para reimprimir las actas con números que le convengan al gobierno.

La Clave se genera por partes

Una de las razones por lo que esto no se puede hacer, es porque todas las máquinas de votación y el sistema de totalización funcionan con una clave que se genera por porciones o partes. Esas partes las tienen por separado: los diferentes partidos políticos, el propio CNE, la empresa Ex-cle y otros participantes. Cada participante tiene un fragmento o trozo de la clave, y no conoce los fragmentos de los demás. Con esa clave se generan las firmas electrónicas, y si por alguna razón hubiera que repetir o rehacerse el proceso, hay que volver a generar la firma electrónica y para eso se requiere la presencia de todos los actores, que reintroduzcan todas las porciones de su clave.

En el supuesto negado de que el CNE, por su cuenta, quisiera hacer un fraude e intentara repetir el proceso (por ejemplo, para generar actas falsificadas con números falsos), ellos tendrían que hacerlo con una clave nueva o distinta, que generaría firmas electrónicas totalmente diferentes a las que ya tienen los testigos de los partidos políticos, y eso dejaría trazas y evidencias en todos lados.

Sin embargo, la oposición también tiene precedentes en hacer shows, y que es muy probable que no quieran reconocer a la Sala Electoral del TSJ, como se deja entrever luego de que Edmundo González no se haya presentado este viernes a la citación establecida.

“La oposición debe impugnar ante el TSJ, no en la opinión pública o en los medios internacionales”.

¿Repetir elecciones?

¿Repetir las elecciones sería una solución viable?: en todas las mesas también se preservan los votos físicos de forma sellada y precintada y que, de hecho, ya se hizo una auditoría ciudadana (con presencia de los votantes) en el 54% de las mesas el mismo 28 de julio en la noche. Quedaría realizarse la auditoría voto por voto en el 46% restante o incluso, en un caso muy extremo, repetirla en el 100% de las mesas.

Esperamos que estos datos puedan ayudar a las personas a formarse una idea de si el sistema electoral fue vulnerado o no.